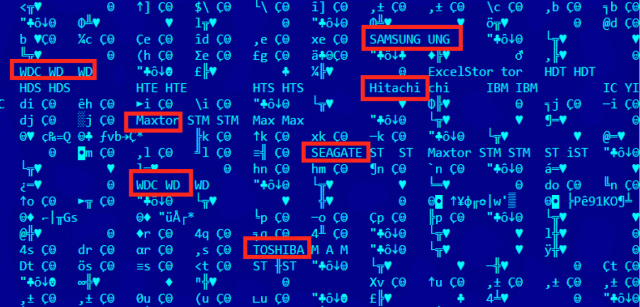

وبحسب شركة الأمن والحماية الروسية كاسبرسكي فإن ويسترن ديجيتال وسيجايت وتوشيبا وسامسونج و مايكرون و IBM وغيرها متورطة في هذه الفضيحة. وقالت ويسترن ديجيتال وسيجايت ومايكرون أنها لا تملك أية معلومات عن برامج التجسس هذه، في حين رفضت توشيبا وسامسونج التعليق ولم تستجب IBM على طلب المزيد من التوضيحات.

وأوضحت الشركة أنها وجدت عدة برامج تجسس في أجهزة الكمبيوتر الشخصي في 30 بلد حول العالم، ومعظم تلك البرامج عثر عليها في أجهزة مستخدمين من عدة دول عربية كالجزائر واليمن وسوريا والامارات ومصر وليبيا وقطر ولبنان والسودان والمغرب والعراق والبحرين، ودول غربية تعاديها الولايات المتحدة أو من مصلحتها التجسس عليها كإيران وروسيا وباكستان وافغانستان والصين ومالي وغيرها الكثير.

وعثر على تلك البرامج في أجهزة الكمبيوتر التي تستخدمها الحكومات والمؤسسات العسكرية وشركات الاتصالات والبنوك وشركات الطاقة وحتى الباحثين النووين ووسائل الإعلام والناشطين الإسلاميين.

ولم تفصح كاسبرسكي عن الدولة التي وراء حملة التجسس هذه، لكنها قالت معلومة واحدة تكفي بكشف كل شيء هي أن الدولة مرتبطة بشكل كبير مع دودة Stuxnet التي استخدمتها وكالة الأمن القومي كسلاح للهجوم على المفاعلات النووية الإيرانية.

وأكّد موظف سابق في وكالة الأمن القومي الأمريكية صحة تقرير كاسبرسكي وأضاف أن وكالات التجسس والاستخبارات لاتزال تعوّل كثيراً على برامج التجسس. كما أكّد موظف استخبارات سابق آخر أن وكالة الأمن القومي طورت تقنية لإخفاء برامج التجسس في الأقراص الصلبة.

كما نشرت كاسبرسكي تفاصيل تقنية حول تقريرها الأمني يمكن أن تساعد الجهات التي من المحتمل أن يكون لدى أجهزتها برامج تجسس من اكتشافها ويعود بمفعول رجعي إلى عام 2001.

وبحسب التقرير فإن برامج التجسس يتم اخفائها في نظام تشغيل الأقراص الصلبة وهو ما يتم تشغيله عند كل تشغيل للكمبيوتر بالتالي سيتم إصابة الجهاز عند كل إقلاع. ويعني هذا الكلام أن الجهة التي تقف وراء هذه الحملة الواسعة يمكنها السيطرة على ملايين أجهزة الكمبيوتر وسرقة الملفات منها أو الإطلاع على أي شيء يرغبون به. لكن وبحسب مسؤول في كاسبرسكي أن التجسس كان انتقائياً حيث يتم تشغيل السيطرة الكاملة والتحكم على الأجهزة التي تنتمي للأهداف المحددة فقط. ويعني هذا أن أجهزة الكمبيوتر القيّمة وفيها بيانات عالية الأهمية عددها قليل وهي بالتأكيد تحوي برامج تجسس في أقراصها الصلبة.

وحتى تتمكن من زرع برنامج في نظام تشغيل القرص الصلب، يجب أن يتاح لك الوصول إلى الشيفرة المصدرية الخاصة بتوجيه الأوامر للقرص، ويمكن لهذه الشيفرة أن تساعد من يدرسها على إطلاق الهجمات بسهولة أكبر.

ومن غير الواضح بعد كيف تمكنت وكالة الأمن القومي من الحصول على الشيفرة المصدرية الخاصة بنظام تشغيل القرص الصلب، وقال Steve Shattuck متحدث بإسم شركة ويسترن ديجيتال أنها لم تزود أي وكالة حكومية بالشيفرة المصدرية.

أما المتحدث بإسم شركة سيجايت Clive Over أفاد بأن لدى الشركة مقاييس عالية الأمان لمنع استخدام الهندسة العكسية مع نظام التشغيل الخاص بها. أما المتحدث بإسم شركة مايكرون Daniel Francisco أكتفى بالقول أن الشركة تأخذ الحماية والأمان الخاص بمنتجاتها بجدية بالغة.

وأوضح موظف سابق في عمليات الاستخبارات أن وكالة الأمن القومي يمكنها الحصول على الشيفرة المصدرية بعدة طرق. فلو أرادت تلك الشركات بيع منتجاتها إلى البنتاغون أو أية وكالة حكومية لها طبيعة حساسة، فإن الحكومة يمكنها طلب إجراء تدقيق أمني للتأكد من أن الشيفرة المصدرية آمنة.

مثال على سكربت PHP خبيث تم زرعه في المنتديات

وأطلقت كاسبرسكي على الشخص الذي قام بكتابة البرنامج التجسسي اسم the Equation group وذلك بعد استخدامه عدة صيغ معقدة من التشفير. واستخدمت عدة وسائط لزرع البرنامج التجسسي في الأجهزة التي لا تحويها مسبقاً، مثل زرعها في المواقع “الجهادية” والذواكر الفلاشية واضافة الأقراص الليزرية وحتى تم تطوير دودة كمبيوتر ذاتية الانتشار تدعى Fanny.

وتشبه دودة Fanny الدودة الشهيرة Stuxnet حيث أنها تستغل اثنين من الثغرات الغير معلنة في البرامج والتي تعرف بإسم zero days. ومن المحتمل أن المجموعة استخدمت هذه الدودة لإستكشاف أهداف دودة Stuxnet والانتشار فيها.

1 2